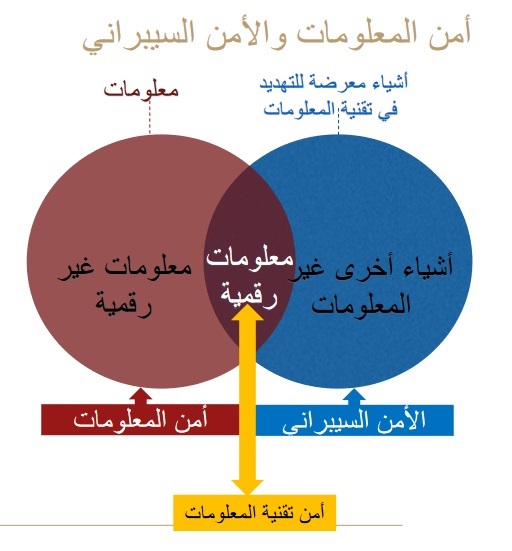

في عصر التكنولوجيا الحديثة، أصبح الأمن السيبراني والجريمة السيبرانية مسألتين حيويتين تشغل بال الحكومات والشركات والأفراد على حد سواء. فمع تزايد استخدام الإنترنت والتكنولوجيا الرقمية في حياتنا اليومية، أصبحت الهجمات السيبرانية والتهديدات الإلكترونية أكثر تطورًا وتعقيدًا. في هذا المقال، سنتناول مقدمة حول الأمن السيبراني والجريمة السيبرانية، ونسلط الضوء على أهميتهما والتحديات التي تواجهها.

سنتناول ان شاء الله سلسلة من دروس الأمن السيبراني (سايبر سكيورتي) وفي هذا المقال اول درس وهو الجريمة السيبرانية.

الجريمة السيبرانية

هي عبارة عن جرائم ترتكب عبر الإنترنت، تشبه الجرائم التقليدية التي تحدث في العالم الحقيقي. وفيما يلي بعض أمثلة الجرائم السيبرانية:

- سرقة الهوية الإلكترونية

- المتحرشون عبر الإنترنت

- عمليات الاحتيال عبر البريد الإلكتروني للشركات (BEC)

- برامج الفدية (Ransomware)

- سرقة الملكية الفكرية والمعلومات الحساسة.

تزايد الجريمة

تزداد الجرائم السيبرانية بشكل منتظم كل عام. والسؤال هو لماذا تزداد الجرائم السيبرانية؟ وفيما يلي بعض الأسباب:

- الجرائم السيبرانية سهلة التنفيذ

- الخطر القليل من القبض على الجاني

- غالبًا ما تكون العوائد عالية مقابل القليل من العمل

- يمكن للمهاجمين استهداف آلاف الضحايا

- تسهل العمليات المالية غسيل الأموال باستخدام العملات المشفرة.

التحديات مثل سرقة الهوية الإلكترونية يمكن أن تؤدي إلى عواقب جوهرية على الفرد، لا سيما بالنسبة للخسارات المالية المحتملة ولكن أيضًا إلى الكثير من الأسى الشخصي.

توفر الإنترنت العديد من الخدمات لتسهيل غسيل الأموال، وعادةً ما يتم ذلك بسهولة. وبما أن الأموال تتم تداولها بالعملات المشفرة، فإن خدمات مثل tumblers تجعل من الصعب تتبع الأموال.

تعتبر خدمات tumblers هي الخدمات التي تقسم معاملات العملات المشفرة وتقوم بتوجيه الأموال عبر العديد من الحسابات، بقيم مختلفة، إلى آلاف الأشخاص، مما يجعل تتبعها صعبًا.

المجرمون السيبرانيون

من الممكن أن يكون أي شخص مجرمًا سيبرانيًا، ولكن دعونا نتحدث عن بعض الأنواع الشائعة التي نراها في وسائل الإعلام باستمرار:

- مجموعات تحت رعاية الدول تستهدف المؤسسات في دول أخرى.

- مجموعات قرصنة تستهدف الشركات لإجبارها على دفع فدية.

- الأطفال في غرفهم يقومون بالاختراقات الغير قانونية.

ملاحظة: العملات المشفرة هي الأموال الممثلة في شكل رقمي بدلاً من الشكل المادي. هناك العديد من العملات المشفرة المختلفة، بعضها شائع جدًا مثل بيتكوين، وبعضها الآخر أصغر حجمًا وغير معروف لدى معظم الناس. يعتمد هذا النموذج النقدي على تقنيات التشفير القوية وأنظمة اليومية العامة لتتبع المعاملات وكمية العملات المتداولة في السوق.

القبض على المجرمين السيبرانيين

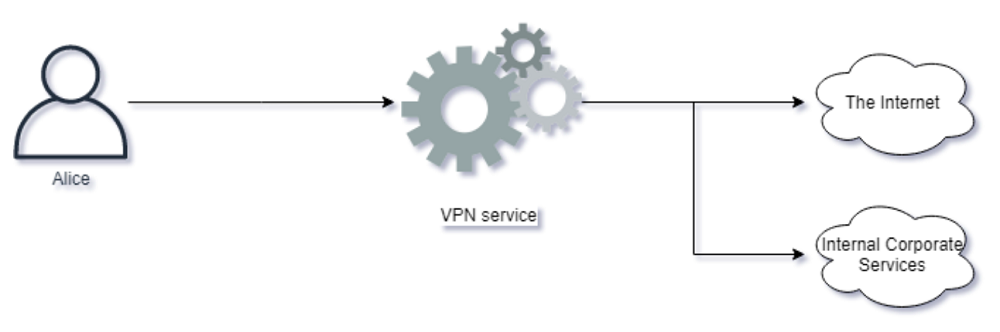

يمكن للمجرمين السيبرانيين البقاء مجهولين باستخدام وسائل سهلة، وعادةً ما يكون من السهل تجنب القبض عليهم. وعندما يتم القبض على المهاجمين، فإن ذلك يحدث غالبًا بسبب الأخطاء التي يرتكبها المهاجمون أنفسهم، على سبيل المثال نتيجة الاسترخاء الزائد. كما يوجد إمكانية كبيرة للسلطات القانونية لاستخدام المجرمين السيبرانيين المقبوض عليهم للإفشاء عن آخرين في الصناعة.

ومع ذلك، يواجه رجال القانون العديد من التحديات في تعقب الجرائم السيبرانية. قد يرى القائمون على الأمن حركة الهجوم القادمة من نظام مقيم في المملكة المتحدة، وعند إيقاف هذا النظام، تدرك أنه كان يتم التحكم فيه عن بعد عن طريق نظام آخر في الهند، على سبيل المثال. وبالتعاون مع رجال القانون عبر الحدود، قد تتمكن من الوصول إلى النظام في الهند، لكن سرعان ما تدرك أنه يتم التحكم فيه عن بعد مرة أخرى عن طريق باكستان، على سبيل المثال.